Article 5 wichtige Tipps zur Stärkung Ihrer Sicherheitslage in Microsoft 365

5 wichtige Tipps zur Stärkung Ihrer Sicherheitslage in Microsoft 365

In der modernen digitalen Landschaft, in der Cloud-basierte Produktivitätstools wie Microsoft 365 immer häufiger eingesetzt werden, war es noch nie so wichtig, die Daten und Anwendungen Ihres Unternehmens mit sorgfältigen und proaktiven Maßnahmen zu schützen, um Ihre Cyber-Sicherheitslage zu verbessern und zu stärken.

By Insight Editor / 18 Sep 2023 / Topics: Cybersecurity

In Zusammenarbeit mit:

In diesem Blogbeitrag untersuchen wir die fünf wichtigsten Schritte, die Sie unternehmen müssen, um Ihre Sicherheit in Microsoft 365 zu erhöhen und Ihre sensiblen Informationen vor Cyber-Bedrohungen zu schützen.

1. Aktivieren Sie Multi-Factor Authentifizierung (MFA)

Dies mag allzu offensichtlich erscheinen, aber es ist wirklich alarmierend, wie viele Organisationen dies immer noch nicht getan haben. MFA ist DER grundlegende Schritt zur Sicherung Ihrer Microsoft 365-Umgebung. Es erfordert, dass Ihre Benutzer zusammen mit ihren Passwörtern eine zusätzliche Authentifizierungsebene bereitstellen, um sicherzustellen, dass selbst bei kompromittierten Passwörtern ein unbefugter Zugriff durch böswillige Akteure deutlich schwieriger zu erreichen ist.

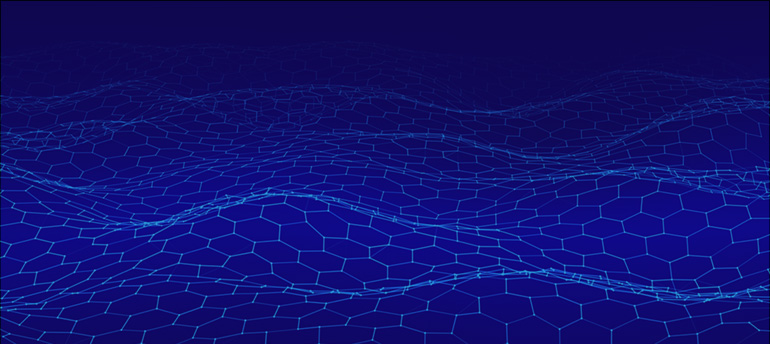

Abbildung 1: Durchsetzung von MFA mit bedingtem Azure AD-Zugriff

Es stehen verschiedene Methoden zur Implementierung von MFA in Microsoft 365 zur Verfügung, darunter Sicherheitsstandards und bedingter Azure AD-Zugriff, und es gibt mehrere Authentifizierungsoptionen wie SMS-Codes, App-Codes und Benachrichtigungen, Nummernabgleich, biometrische Scans und Hardware-Tokens. Die Aktivierung von MFA für alle Benutzerkonten in Ihrer Organisation sollte Ihre oberste Priorität sein, und bedingter Zugriff ist die beste und effektivste Möglichkeit, MFA zu implementieren.

2. Implementieren Sie Richtlinien für bedingten Zugriff

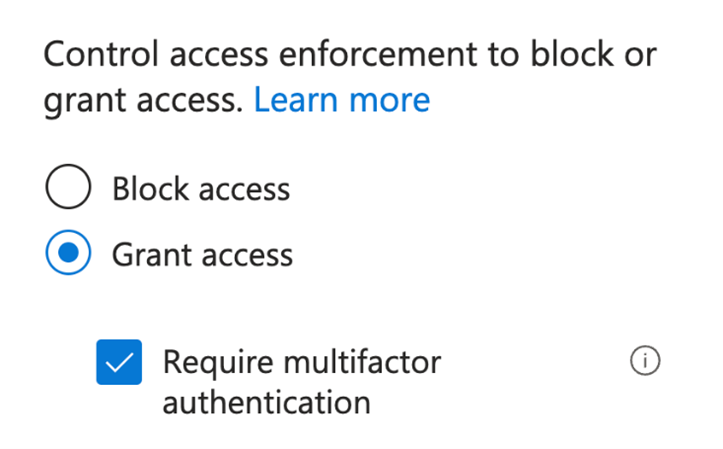

MFA ist das grundlegendste Beispiel dafür, was der bedingte Zugriff von Azure AD leistet, aber es bietet noch viel mehr. Mit bedingtem Zugriff können Sie Zugriffsregeln basierend auf bestimmten Bedingungen definieren, um sicherzustellen, dass Kontrollen vorhanden sind, um nur vertrauenswürdigen Geräten und Benutzern entsprechende Berechtigungen für den Zugriff auf die Daten Ihrer Organisation zu gewähren. Einige Beispiele für gängige Richtlinien für bedingten Zugriff sind in Abbildung 2 dargestellt.

Abbildung 2: Beispielrichtlinien für bedingten Zugriff

Der bedingte Zugriff ist eine leistungsstarke Methode, um sicherzustellen, dass Benutzer nur von den von Ihnen ausgewählten Geräten und Apps und von bestimmten Standorten aus sicher auf Ihre Apps und Daten in Microsoft 365 zugreifen können. Beispielsweise könnten Sie eine Richtlinie erstellen, die vorschreibt, dass Benutzer auf ihren Geräten nur über eine genehmigte App wie Microsoft Outlook auf ihre E-Mails zugreifen dürfen.

3. Verwenden Sie Privileged Identity Management (PIM), um privilegierte Rollen zu verwalten

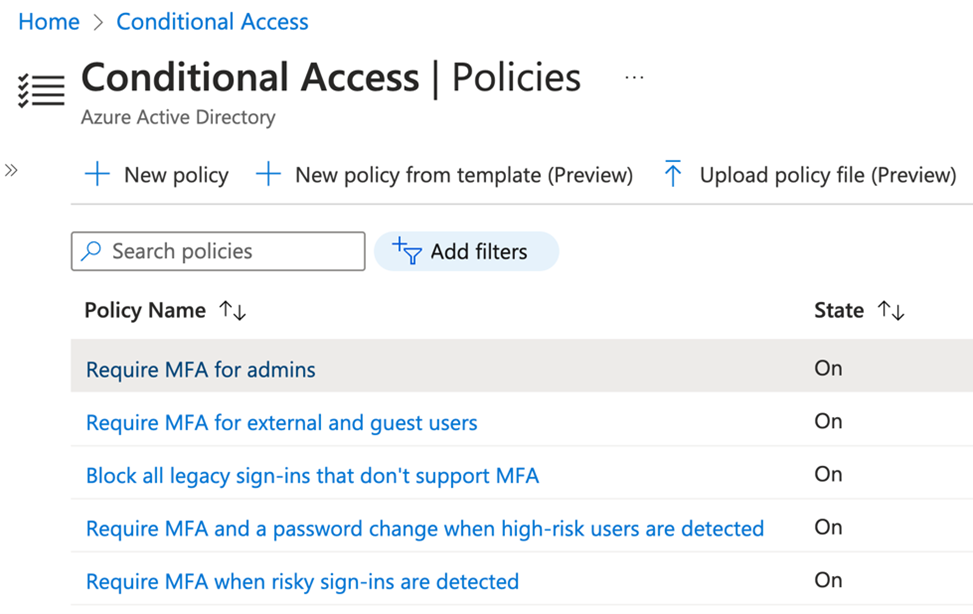

Es gibt viele Rollen in Microsoft 365 und Azure, die über weitreichende Berechtigungen verfügen und in den falschen Händen sehr gefährliche Folgen haben können. Rollen wie globale Administratoren sollten auf ein absolutes Minimum beschränkt werden und privilegierte Administratorrollen sollten Ihren Benutzern nach Möglichkeit nicht dauerhaft zugewiesen werden.

Mit PIM kann Ihr Unternehmen das Risiko verringern, dass Ihre privilegierten Administratorrollen kompromittiert werden, indem es Benutzern die Berechtigung gibt, die Rollen nur für kurze Zeiträume zu aktivieren, wenn sie Just-in-Time-basiert erhöhten Zugriff benötigen.

Abbildung 3: Benutzern die Berechtigung für privilegierte Rollen zuweisen

Wenn Sie in Ihrer Microsoft 365-Umgebung über eine Azure AD Premium P2-Lizenz verfügen, ist PIM eine Funktion, die Ihnen dabei helfen kann, Ihre Angriffsfläche zu reduzieren, und die Sie einfach nicht ignorieren können. Nehmen Sie sich die Zeit, die in Microsoft 365 verfügbaren privilegierten Rollen zu verstehen und zu überlegen, wer wie oft Zugriff benötigt. Bewerten Sie dann den ständigen Zugriff Ihrer Benutzer auf privilegierte Administratorrollen. Sie werden wahrscheinlich überrascht sein, wie überberechtigt viele Ihrer Microsoft 365-Benutzerkonten sind, und dies stellt ein erhebliches Risiko für Ihr Unternehmen dar.

4. Aufklärung und Sensibilisierung der Benutzer sind von entscheidender Bedeutung

Die Bedeutung des menschlichen Faktors im Zusammenhang mit der Cybersicherheit darf nicht unterschätzt werden, und es ist absolut entscheidend, das Benutzerbewusstsein in Ihrem gesamten Unternehmen zu fördern.

Informieren Sie Ihre Benutzer über häufige Bedrohungen wie Phishing-Angriffe, Social Engineering und bösartige E-Mail-Anhänge. Ermutigen Sie sie, sichere, eindeutige Passwörter zu verwenden, die Weitergabe vertraulicher Informationen zu vermeiden und verdächtige Aktivitäten umgehend zu melden.

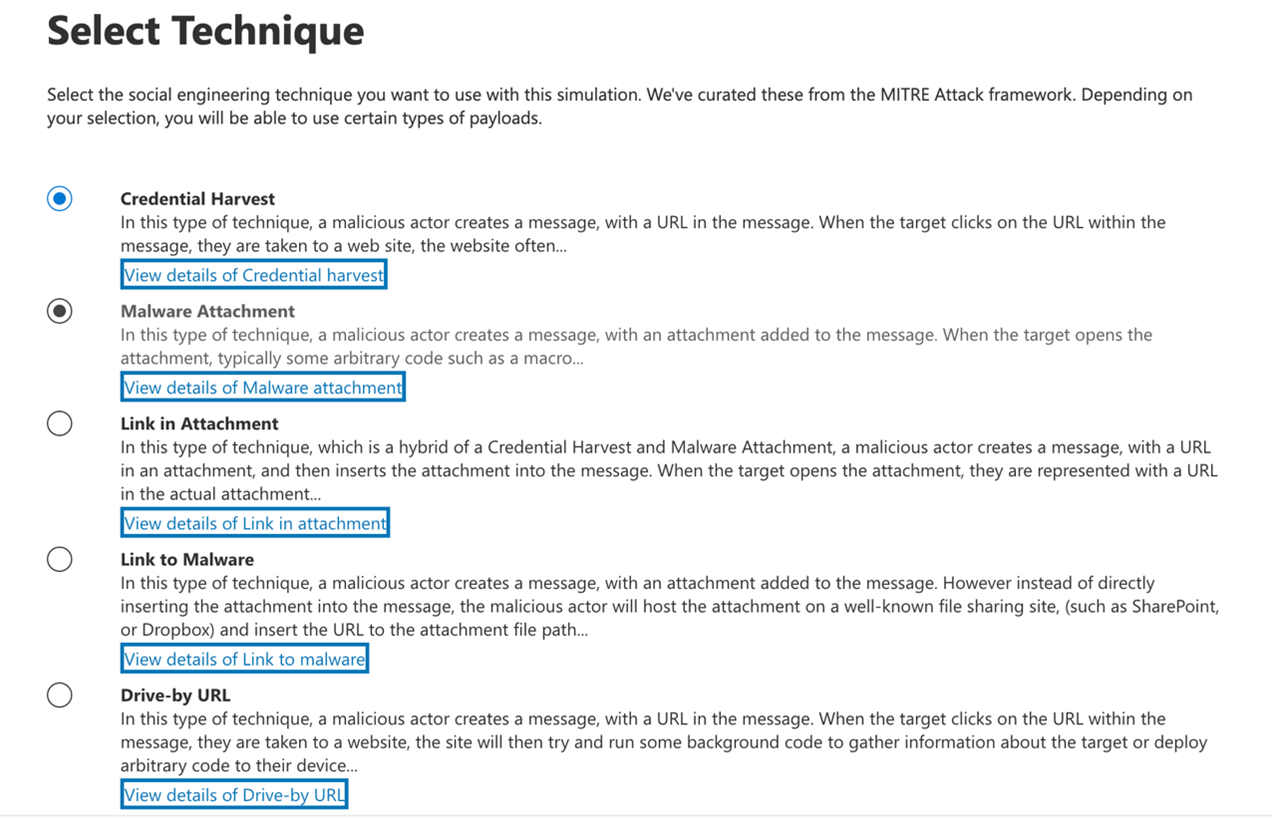

Mit Microsoft 365 E5 können Sie auch ein Angriffssimulationstraining für Ihre Benutzer konfigurieren, um ihnen zu helfen, besser auf viele verschiedene Arten von Angriffen vorbereitet zu sein.

Abbildung 4: Angriffssimulationstraining in Microsoft 365

Planen Sie die Durchführung regelmäßiger Sicherheitsschulungen ein, um Ihre Benutzer über die neuesten Sicherheitstrends, Best Practices und die Bedeutung einer sicherheitsorientierten Denkweise auf dem Laufenden zu halten.

5. Verstehen Sie, dass Ihre Daten Ihr wertvollstes Gut sind

Allzu oft konzentrieren sich Unternehmen auf den Schutz ihrer Apps und Geräte. Allerdings sind Daten das Lebenselixier eines jeden Unternehmens, und es sind Ihre Daten, auf die sich böswillige Akteure konzentrieren, wenn sie einen Angriff starten. Daten sind für einen Angreifer wie Gold. Sie können es verkaufen oder ein Lösegeld erpressen, und sobald sie Zugriff darauf haben, besteht für Ihr Unternehmen das Risiko von Produktivitätsverlusten und Rufschädigungen.

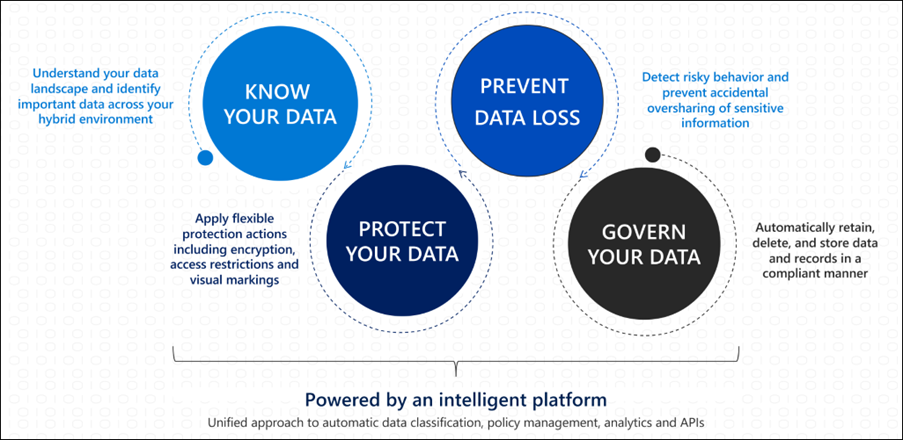

Mit Microsoft Purview können Sie wirksame Maßnahmen ergreifen, um Ihre Daten zu schützen, zu verwalten und privat zu halten.

Eine effektive Datenklassifizierungsstrategie ist für Ihr Unternehmen von entscheidender Bedeutung und hilft Ihnen dabei:

✓ Kennen Sie Ihre Daten

✓ Schützen Sie Ihre Daten

✓ Verhindern Sie Datenverlust

✓ Verwalten Sie Ihre Daten

Diese Prinzipien sind in Abbildung 5 dargestellt.

Abbildung 5: Datenklassifizierung Microsoft 365

Mit Microsoft Purview können Sie Tools wie Vertraulichkeits- und Aufbewahrungskennzeichnungen, Richtlinien zur Verhinderung von Datenverlust, Datenschutz- und Insider-Risikomanagement und mehr bereitstellen, um Ihrem Unternehmen einen robusten Datenschutzstatus zu bieten, der Datenschutzverletzungen und -verluste verhindern kann und Ihnen Zeit, Geld und Rufschädigung sparen.

Zusammenfassung

Dies sind nur einige Tipps, die Ihnen helfen können, Ihre Daten, Apps und Geräte mit Microsoft 365 zu schützen. Es gibt viele andere Ansätze zur Verbesserung Ihres Sicherheitsstatus, und Insights Microsoft Certified Architects and Consultants können Ihnen dabei helfen, eine geeignete Cybersicherheitsstrategie zu entwickeln Wir unterstützen Sie in einem kontinuierlichen Prozess zur Anpassung und Weiterentwicklung Ihrer Sicherheitsmaßnahmen und zur Bewältigung neuer Bedrohungen in der sich ständig verändernden digitalen Landschaft.

Möchten Sie mehr erfahren? Registrieren Sie sich für unseren Sicherheitsworkshop zu den fünf wichtigsten Tipps zur Stärkung Ihrer Sicherheitslage in Microsoft 365.

Peter Rising

Consulting Manager: Security & Compliance

Peter Rising verfügt über mehr als 25 Jahre Erfahrung in der IT. Er hat für mehrere IT-Lösungsanbieter und private Organisationen in verschiedenen technischen und Führungspositionen mit Schwerpunkt auf Microsoft-Technologien gearbeitet. Seit 2014 hat sich Peter auf die Microsoft 365-Plattform spezialisiert und in jüngerer Zeit seinen Schwerpunkt auf Microsoft 365-Sicherheit und -Compliance verlagert. Er verfügt über eine Reihe von Microsoft-Zertifizierungen und wurde zweimal als Microsoft MVP für seine Beiträge zur technischen Community ausgezeichnet.

Peter hat mehrere Bücher zur Microsoft-Administration und Studienhandbücher verfasst und verfügt über zwei YouTube-Kanäle, auf denen er seine Leidenschaft für Community und Technologie teilt.